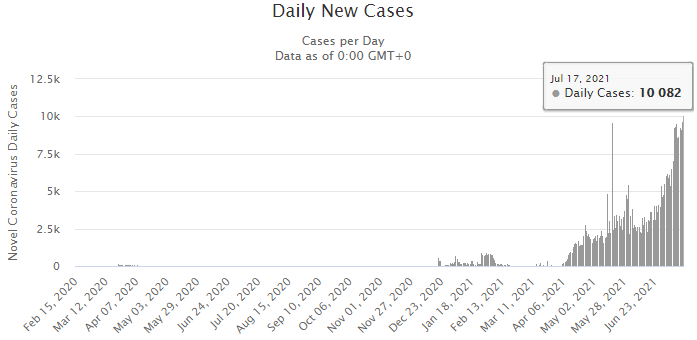

ประกาศพื้นที่ควบคุมสูงสุด ไทยแตะหมื่นครั้งแรก

ชาร์ตสหรัฐเพิ่มขึ้นต่อเนื่องเมื่อวานต่อวันมากกว่าสี่หมื่น

เมื่อ 17 ก.ค.64 มี ประกาศพื้นที่ควบคุมสูงสุดและเข้มงวด ระบุ 13 จังหวัด พื้นที่ควบคุมสูงสุด 56 จังหวัด รวมถึงจังหวัดลำปาง ที่ได้รับการยกระดับเป็นพื้นที่ควบคุมสูงสุด ส่วน หน้าหนึ่งหนังสือพิมพ์ไทยรัฐ 17 ก.ค.64 ขึ้นตัวโตว่า “จ่อล็อกดาวน์เข้มอีก คนไม่ค่อยร่วมมือลดเดินทาง” ยอดติดเชื้อแตะหนึ่งหมื่นต่อวันเป็นวันแรก วันนี้ทำ new high ผู้ติดเชื่อรายใหม่มี 11,397 คน และเสียชีวิต 101 คน ในระดับโลก เมื่อมองดูที่สหรัฐอเมริกาฟังข่าวรายงานวันนี้ ที่เคยมีการฉีดวัคซีนฟรี สะดวก รวดเร็ว มีรีวิวให้เห็นอยู่เสมอ พบว่า “สหรัฐชี้ โควิดสายพันธุ์เดลต้ายึดครองโลกแล้ว” ขณะนี้มีจำนวนผู้ติดเชื้อเฉลี่ยในช่วง 7 วันที่ผ่านมา มากกว่า 26,000 ราย เพิ่มขึ้นถึง 2 เท่า เมื่อเทียบกับเดือนมิถุนายน 2564 ซึ่งอยู่ที่ 11,000 ราย เมื่อไปดูสถิติของประเทศสหรัฐอเมริกาใน worldometers.info พบว่า 7 วันที่ผ่านมาในเดือนกรกฎาคม สูงกว่าเดือนมิถุนายน ที่ลดลงจากเดือนพฤษภาคมอย่างชัดเจน วันที่ 16 ก.ค.64 มีผู้ติดเชื้อรายใหม่ถึง 40,529 คน