| ตรวจสอบความปลอดภัย (Security Checking) |  |

โบราณท่านว่า รู้รักษาตัวรอด เป็นยอดคน ผมว่าสอดรับกับเรื่องนี้ชัดเจน | Introduction for Users

|

|

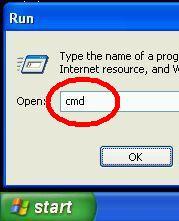

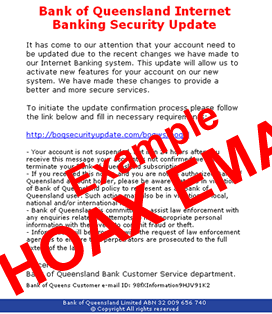

วัตถุประสงค์ของความปลอดภัย 1. การรักษาความลับ (Confidentiality) 2. การรักษาความสมบูรณ์ (Integrity) 3. ความพร้อมใช้ (Availability) 4. การห้ามปฏิเสธความรับผิดชอบ (Non-repudiation) นิยมศัพท์ [1] + โปรแกรมไม่พึ่งสงค์ (Malware = Malicious Software) คือ โปรแกรมคอมพิวเตอร์ที่มีจุดประสงค์มุ่งร้ายต่อเครื่องคอมพิวเตอร์หรือเครือข่าย มีความสามารถในการแพร่ระบาด และหลบหลีกการตรวจสอบจากผู้ใช้ ซึ่งผลของโปรแกรมทำให้สูญเสีย 3 ประการ คือ 1) ความไว้วางใจ (C = Confidentiality) 2) ความคงสภาพ (I = Integrity) และ 3) การเข้าถึง (A = Availability) อย่างใดอย่างหนึ่ง หรือทั้งหมด ซึ่งอาจเรียกในชื่อที่ต่างออกไป อาทิ Virus , Worm , Trojan , Adware, Spyware , Backdoor และ Rootkit + รูทคิท (Rootkit หรือ Stealth Threat Technology) คือ โปรแกรมที่ออกแบบมา เพื่อซ่อนตัวเองจากโปรแกรมตรวจจับ เช่น ซ่อนกระบวนการ แฟ้ม หรือข้อมูลในรีจิสทรี ความสามารถของโปรแกรมอาจไม่ทำอันตรายโดยตรง แต่อาจใช้ซ่อนกิจกรรมที่เป็นอันตรายได้ เช่น การทำให้เครื่องคอมพิวเตอร์สามารถส่งสแปม ทำการโจมตีเครื่องคอมพิวเตอร์ในระบบ โดยที่ผู้ใช้ไม่ทราบถึงพฤติกรรมและโปรแกรมด้านความปลอดภัยตรวจไม่พบ [2] + ลักษณะเด่นของ Malware แต่ละแบบ - Virus : แพร่ตัวเอง แอบแฝงมิให้ผู้ใช้รู้ตัว และสร้างความเสียหาย - Worm : แพร่ตัวเองผ่านความบกพร่องของโอเอสไปยังเครื่องในเครือข่าย - Trojan : ผู้ใช้ติดตั้งโดยไม่ทราบผลมักไม่แพร่ตัวเอง เปิดให้แอบเข้าประตูหลัง - Spyware : ผู้ใช้ติดตั้งโดยไม่ทราบผลมักไม่แพร่ตัวเอง ละเมิดข้อมูลส่วนตัว - Rootkit : ออกแบบเพื่อซ่อนการตรวจสอบจากโปรแกรมต่อต้านไวรัส - Hybrid Malware/Blended Threats : รวมหลายหน้าที่เข้าไว้ด้วยกัน - Phishing : หลอกให้ผู้ใช้เข้าใจผิด เช่น เปิดเผยรหัสผ่าน หรือโอนเงิน - Zombie Computer : เครื่องที่เป็นเหยื่อของแฮกเกอร์แล้วใช้เป็นฐานยิงออกไป - Keylogger : แฝงตัวเก็บข้อมูลการกดแป้นพิมพ์แล้วส่งให้ผู้ไม่ประสงค์ดี - Dialer : โปรแกรมตัดการเชื่อม ISP เดิม แล้วแอบหมุนโทรศัพท์ต่อเน็ต |

+ พระราชบัญญัติว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์

Security Update for Windows XP + KB958644 : unauthen. remote attacker (virus: conficker) ประเภทของไวรัสตามลักษณะการเริ่มต้นทำงาน มี 5 ประเภท [3] Microsoft Management Console DOS> services.msc DOS> devmgmt.msc DOS> compmgmt.msc DOS> gpedit.msc Movies อัจฉริยะจอมโฉด :2017 วายร้ายไฮเทค Anonymous (Hacker) :2016 (Thai) Blackhat :2015 CSI Cyber :2015 Hacker's Game :2015 Who am i :2014 Algorithm :2014 The Matrix :1999 Hackers :1995 |

|

|

| โปรแกรมต่อต้านไวรัส และแหล่งข้อมูล |

|

เครื่องมือต่อกรกับไวรัส

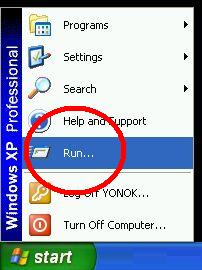

- WIN> Msconfig - WIN> Services.msc - WIN> CompMgmt.msc - WIN> Regedit - APP> Process explorer - APP> Autorun - APP> Hijackthis # - APP> Essentialnettools - APP> antivirus เครื่องมือของผู้ดูแล - netcut (Drop Host in Network) + Nectec Security Tools + Free Downloads Center + Technet.Microsoft + ตรวจ ip & Mac ผ่าน DOS |

โปรแกรมต่อต้านไวรัส 2011 #

1 Bitdefender.com 2 Kaspersky.com 3 Webroot.com 4 NOD32th.com 5 Paretologic.com 6 Grisoft.com (AVG) 7 Vipreantivirus.com 8 F-Secure.com 9 Trendmicro.com 10 Mcafee.com 11 Symantec.com (Norton) 15 Avast.com (ร่มแดง)

|

แหล่งอ้างอิงที่น่าสนใจ

- เล่าเรื่อง แฮกเกอร์ - เล่าเรื่อง บัตรเครดิต - เล่าเรื่อง Geocities ถูกบล็อก - ความมั่นคงและความปลอดภัย - DES_algorithm.doc - DES.HTM - การใช้ Netstat + Port - nectec อธิบายเรื่อง Port - Network Tools - เปลี่ยน MacAddr. src ref # - โครงการประกวดสื่อวีดีทัศน์ ด้านความปลอดภัย |

| 10 อันดับภัยอินเทอร์เน็ตประจำปี ค.ศ. 2009 และ แนวทางในการป้องกันภัยอินเทอร์เน็ตอย่างได้ผล

โดย อ.ปริญญา หอมอเนก (A.Prinya Hom-anek) จากหนังสือ eEnterprise Thailand |

|

+ http://www.acisonline.net/article_prinya_eEnterprise-jan-2009.htm

+ http://www.uih.co.th/mss_article/article/How_to_Protect_2.htm + http://www.uih.co.th/mss_article/article/How_to_Protect_3.htm |

| ประเด็นที่น่าสนใจเกี่ยวกับความปลอดภัย |

1. IPCONFIG

C:\> ipconfig /all | more

Windows IP Configuration

Host Name . . . . . . . . . . . . : win06V3

Primary Dns Suffix . . . . . . . :

Node Type . . . . . . . . . . . . : Unknown

IP Routing Enabled. . . . . . . . : No

WINS Proxy Enabled. . . . . . . . : No

Ethernet adapter Local Area Connection:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Realtek RTL8139 Family PCI Fast Ethernet NIC

Physical Address. . . . . . . . . : 00-E0-4D-02-4E-A3

Dhcp Enabled. . . . . . . . . . . : Yes

Autoconfiguration Enabled . . . . : Yes

IP Address. . . . . . . . . . . . : 192.168.1.2

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.1.1

DHCP Server . . . . . . . . . . . : 192.168.1.1

DNS Servers . . . . . . . . . . . : 203.146.0.20

Lease Obtained. . . . . . . . . . : Sunday, October 08, 2006 7:19:32 AM

Lease Expires . . . . . . . . . . : Sunday, October 08, 2006 8:19:32 AM

C:\> explorer \\win06v3

|

2. NET

C:\> net share Share name Resource Remark --------------------------------------------------- C$ C:\ Default share IPC$ Remote IPC (Inter-process communication) ADMIN$ C:\WINDOWS Remote Admin E$ E:\ Default share par C:\thaiabc\par pub E:\pub The command completed successfully. C:\> net view Server Name Remark ------------------------------------- \\NOTEBOOK notebook \\WIN06V3 The command completed successfully. |

3. PING

C:\>ping www.google.com

Pinging www.l.google.com [66.102.7.104] with 32 bytes of data:

Reply from 66.102.7.104: bytes=32 time=374ms TTL=234

Reply from 66.102.7.104: bytes=32 time=374ms TTL=234

Reply from 66.102.7.104: bytes=32 time=374ms TTL=234

Reply from 66.102.7.104: bytes=32 time=378ms TTL=234

Ping statistics for 66.102.7.104:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 374ms, Maximum = 378ms, Average = 375ms

|

4. NETSTAT

C:\> netstat -na Active Connections Proto Local Address Foreign Address State TCP win06v3:epmap win06v3:0 LISTENING TCP win06v3:microsoft-ds win06v3:0 LISTENING TCP win06v3:1031 win06v3:0 LISTENING TCP win06v3:netbios-ssn win06v3:0 LISTENINGPort 139 : ? File and Printer Sharing Port 445 : ? Microsoft-DS Service is used for resource sharing on Windows 2000, XP, 2003, and other samba based connections. This is the port that is used to connect file shares for example. (NetBIOS over TCP/IP only as NBT) - Microsoft-DS คำว่า DS มาจาก Directory Services - ปิดด้วย regedit: HKLM\ SYSTEM\ CurrentControlSet\ Services\ NetBT\ Parameters ลบ TransportBindName REG_SZ \Device\ - ผลข้างเคียงเมื่อปิด 445 คือ สั่ง print เอกสารไปที่เครื่องแม่ไม่ได้ แม้เราจะเป็นเพียงเครื่อง client ก็ตาม ซึ่งเป็นเรื่องใหญ่มาก จึงต้องเข้า regedit อีกครั้งแล้วเพิ่มกลับเข้าไป จึงจะสั่ง print ไปเครื่อง printer server ได้ |

5. TELNET

C:\> telnet www.google.co.th 80 |

ความหมายของตัวเลขที่มักตอบจากเครื่องบริการ 100 : Continue 101 : Switching Protocols 200 : OK 201 : Created 202 : Accepted 203 : Non-Authoritative Information 204 : No Content 205 : Reset Content 206 : Partial Content 300 : Multiple Choices | - 301 : Moved Permanently 302 : Moved Temporarily 303 : See Other 304 : Not Modified 305 : Use Proxy 400 : Bad Request 401 : Unauthorized 402 : Payment Required 403 : Forbidden 404 : Not Found | - 405 : Method Not Allowed 406 : Not Acceptable 407 : Proxy Authentication Required 408 : Request Time-out 409 : Conflict 410 : Gone 411 : Length Required 412 : Precondition Failed 413 : Request Entity Too Large 414 : Request-URI Too Large | - 415 : Unsupported Media Type 500 : Internal Server Error 501 : Not Implemented 502 : Bad Gateway 503 : Service Unavailable 504 : Gateway Time-out 505 : HTTP Version not supported |

|

6. MSCONFIG

|

|

7. สร้าง Trojan ด้วย Visual Basic ?

|

8. ตรวจสอบการเริ่มต้นของโปรแกรมในส่วนต่าง ๆ

+ ห้องเก็บโปรแกรมเริ่มต้น C:\Documents and Settings\burin\Start Menu\Programs\Startup + Start > Run > REGEDIT |

|

9. การลบแฟ้มที่ถูกป้องกันการลบ

dir /ah attrib -h -s -r +a c:\windows\system32\scvvhsot.exe attrib -h -s -r +a c:\windows\scvvhsot.exe attrib -h -s -r +a c:\windows\system32\scvhsot.exe attrib -h -s -r +a c:\windows\scvhsot.exe del c:\windows\system32\scvvhsot.exe del c:\windows\scvvhsot.exe del c:\windows\system32\scvhsot.exe del c:\windows\scvhsot.exe |

10. แก้ปัญหาเข้า run กับ process manager ไม่ได้

On Error Resume Next

Set shl = CreateObject("WScript.Shell")

Set fso = CreateObject("scripting.FileSystemObject")

shl.RegDelete "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System\DisableRegistryTools"

shl.RegDelete "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System\DisableTaskMgr"

|

|

11. เครื่องมือทดสอบระบบ

|

12. แอบเปิด ftp server

|

|

13. สั่งปิดเครื่อง

+ http://www.aumha.org/win5/a/shtdwnxp.php shutdown /? shutdown -s shutdown -r shutdown -a shutdown -s -f -t 1 |

14. จับ Keystroke ด้วย Key Capture?

1. Download โปรแกรมจาก dynamicnetservices.com # 179 KB 2. Unzip ลง C:\ จะได้ 4 แฟ้มในห้อง C:\Executables 3. เปิดโปรแกรม KeyCapture Config.exe แล้วเลือก Setup 4. ยกเลิก Capture อื่น ๆ ให้เหลือเฉพาะ Capture Keystroke Data 5. ก่อนออกจากโปรแกรมเลือก CheckBox ที่ Enable KeyCapture เพื่อเริ่มจับการใช้แป้นพิมพ์ 6. ทดสอบพิมพ์โดยใช้แป้นพิมพ์สักพัก 7. เปิด KeyCapture Config.exe อีกครั้ง เลือก Save Data จะได้แฟ้ม .txt 8. ใช้ Notepad เปิดแฟ้มข้อมูล .txt ขึ้นมาดูกิจกรรมของผู้ใช้ 9. ตรวจการทำงานจาก Ctrl-Alt-Del พบ KeyCapture.exe แม้หลัง Restart 10. เปิดแฟ้มข้อมูล ใน C:\Executables ไม่ได้ ต้องใช้ Save Data จึงจะอ่านออก # Input-based language modelling in the design of high performance text input techniques by William Soukoreff and Scott MacKenzie 83 KB |

15. netcut ตัดการเชื่อมต่อของเครื่องคอมพิวเตอร์ในเครือข่าย

|

|

16. Scan หาจุดบกพร่องในเครือข่ายของเรา

+ promiscan ของ Securityfriday.com promiscan ทำหน้าที่ ตรวจสอบการแอบดักจับข้อมูลจากบุคคลภายนอกด้วยตัวคุณเอง + ถ้าเครื่องใดมีความเสี่ยงในการถูกสอดแนมจะแสดงเครื่องหมาย x + การติดตั้งต้องลง WinPcap_3_1.exe ก่อน และ Setup จาก Menu Bar ของโปรแกรม

+ nmap-5.00-setup.exe 15 MB ใช้ได้เลยครับ + http://nmap.org/book/nse-usage.html วิธีใช้แฟ้ม script .nse + http://nmap.org/nsedoc/ รวม script สำหรับ nmap + ข้อมูลเกี่ยวกับไวรัส Conficker ที่เปิด port 139 และ 445 |

17. BlackICE & Kerio WinRoute & Sunbelt

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

18. Script ที่สั่ง submit form ตลอดเวลา

+ ตัวอย่างเว็บเพจของผู้เขียนที่ปิดไป เพราะเคยถูก bomb http://www.thaiall.com/wwwboard/wwwboard.htm |

19. ตัวอย่างแฟ้มไวรัส ที่สามารถนำไปทดสอบระบบป้องกันของตนเอง

ตัวอย่าง Javascript ที่อาจเป็นภัย (ตัวอย่างนี้ไม่อันตราย) <script> /* Script นี้จะทำงานได้ ถ้ากำหนด Internet Options ยอมรับการประมวลผล Script Internet Options, Security, ActiveX, Initialize and Script .., Enabled = selected */ var fso = new ActiveXObject("Scripting.FileSystemObject"); obj = fso.CreateTextFile("C:\\x.bat", true); obj.writeline("echo ab > c:\\y.bat"); obj.writeline("echo cd >> c:\\y.bat"); obj.writeline("exit"); obj.close(); // var r = eval("var str=\"ab\";alert(str.charAt(\"%48\"))"); // a alert(str.charCodeAt(0) + str.charCodeAt(1)); // 195 // var sh = new ActiveXObject("WScript.Shell"); sh.run ("cmd /k c:\\x.bat"); </script> |

|

20. การป้องกัน flash drive ติดไวรัสเบื้องต้น

flash drive ที่ติดไวรัส มักมีแฟ้ม autorun.inf พร้อมทำงานทันทีเมื่อเชื่อมต่อผ่าน usb ก็จะไปปลุกโปรแกรมต่าง ๆ ใน flash drive ให้ทำงาน ถ้าเราหยุดไม่ให้ virus มาสร้างแฟ้ม autorun.inf ก็เสมือนการทำให้ flash drive มีวัคซีน ป้องกันการเป็นตัวแพร่เชื้อผ่าน autorun.inf ดังนั้นการสร้าง folder autorun.inf แบบ +a +r +s +h ก็จะทำให้ virus เข้ามาเปลี่ยนแฟ้ม autorun.inf ไม่ได้ ผมสร้าง batch file ชื่อ make_autorun.bat ถ้าวางใน flash drive แล้วสั่ง run ก็จะทำให้ flash drive มีวัคซีน ป้องกันการเป็นตัวแพร่ระบาดไวรัสได้ โดย code มีดังนี้ @echo off mkdir autorun.inf mkdir autorun.inf\lock attrib +a +r +s +h autorun.inf\lock attrib +a +r +s +h autorun.inf del make_autorun.bat

|

วิธีจัดการกับไวรัส new folder หรือ SCVHSOT.exe 2 ก.ย.53 บันทึกขั้นตอนการจัดการไวรัสชื่อ new folder มีขนาด 230 KB ผลการทำงานของไวรัส คือ 1) เครื่องทำงานช้าลงมาก 2) ทำให้ใช้ task manager หรือ msconfig หรือ cmd ไม่ได้ แต่ใช้ command ได้ 3) พบว่าตัวเลือก Tools, Folder Options หายไป 4) พบแฟ้ม 2 แฟ้มในห้อง System32 คือ SCVHSOT.exe และ blastclnnn.exe ขนาดเท่ากันคือ 234,591 Byte ซึ่งพบโดยใช้ command และ dir /ah (อาจชื่อ scvhost, scvvhost, scvvhsot แต่ของจริงคือ svchost) การใช้ tasklist และ taskkill ของ DOS แทน Task manager สำหรับปิด process โดยพิมพ์ DOS>taskkill /f /im virus_newfolder.exe หรือ DOS>taskkill /f /im SCVHSOT.exe ทำให้เข้า cmd, msconfig ได้ปกติ จึงรู้ว่าไวรัสเพิ่ม SCVHSOT.exe เข้าไปแล้ว สิ่งที่แก้ไขได้คือเข้า msconfig ไปยกเลิกการสั่งเปิดโปรแกรมใน Start up การทำให้เปิด taskmanager และ regedit กลับมาทำโดย reg delete "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System" /v DisableRegistryTools /f reg delete "HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System" /v DisableTaskMgr /f ลบแฟ้ม SCVHSOT.exe และ blastclnnn.exe 1) dir /ah ตรวจว่าพบแฟ้มทั้งสองหรือไม่ 2) attrib -s -h -r SCVHSOT.exe 3) del SCVHSOT.exe 4) attrib -s -h -r blastclnnn.exe 5) del blastclnnn.exe Download : ไวรัส newfoder ไว้ทดสอบฆ่า |

นิยามศัพท์

CTFMON คืออะไร [1] CTFMON คืออะไร [1]

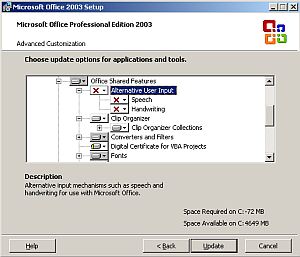

ctfmon.exe คือ บริการตรวจสอบหน้าต่างที่ทำงาน และให้เซอร์วิสการป้อนข้อความสำหรับการใช้เสียง การเขียนด้วยลายมือ แป้นพิมพ์ การแปล และเทคโนโลยีการป้อนอินพุตอื่นๆ ของผู้ใช้ สำหรับ Microsoft Office การยกเลิก ctfmon.exe คือ Control Panel, Add or Remve Programs, เลือก Microsoft Office, Change, Add or Remove Features, Choose advanced customization of application, Office Shared Features, ยกเลิก Alternative User Input .. แต่วิธีที่ผมใช้ก็เพียงแต่เข้า msconfig แล้วยกเลิกใน startup เท่านั้นครับ ซอมบี้ (Zombie) คือ เครื่องคอมพิวเตอร์ที่เชื่อมต่อกับอินเทอร์เน็ตแล้วถูกครอบงำโดยแฮกเกอร์ ซึ่งจะติดไวรัสหรือม้าโทรจันที่สามารถทำงานคุกคามที่เป็นอันตราย ต่อคอมพิวเตอร์อื่นภายใต้การควบคุมระยะไกลได้ บอตเน็ต (Botnet = robot network) ของเครื่องซอมบี้ คือ เครือข่ายของซอมบี้ที่มักถูกใช้แพร่กระจายอีเมลสแปม และทำให้เกิดปัญหาปฏิเสธการให้บริการ (DoS) ผู้เป็นเจ้าของเครื่องที่เป็นซอมบี้ส่วนใหญ่ไม่ได้ตระหนักว่าเครื่องของตนถูกใช้แบบนี้ เพราะเจ้าของมีแนวโน้มว่าไม่รู้ตัว จึงเทียบเคียงได้ว่าคอมพิวเตอร์เหล่านี้เป็นซอมบี้ การร่วมกันโจมตีจากหลายบอตเน็ตก็เหมือนกันร่วมมือกันของฝูงชนในการจู่โจมเป้าหมาย # # |

|

ไวรัสติดคนหรือติดคอม (itinlife 446)

ไวรัสคอมพิวเตอร์ (Computer Virus) ในบทความนี้ไม่ได้หมายถึงจุลินทรีย์ที่ก่อให้เกิดการติดเชื่อในตัวคน เช่น ไวรัสไข้หวัดใหญ่ หรือไวรัสฝีดาษ แต่เป็นไวรัสที่พบเห็นได้ในเครื่องคอมพิวเตอร์ ซึ่งไวรัสคอมพิวเตอร์ หมายถึง โปรแกรมชนิดหนึ่งที่สามารถทำสำเนาตัวเองไปติดในเครื่องคอมพิวเตอร์ และสามารถแพร่ระบาดไปยังเครื่องอื่นโดยเจ้าของเครื่องไม่ใช่ผู้ดำเนินการโดยตรง แต่ยังมีสิ่งที่เทียบเคียงได้กับไวรัส คือ ไวรัสจอมปลอม หรือไวรัสหลอกลวง (Hoax) หมายถึงไวรัสรูปแบบหนึ่งมีพฤติกรรมก่อกวนการใช้งานคอมพิวเตอร์ และผู้ใช้ทั่วไป มักมาในรูปจดหมาย ข้อความ ภาพในเว็บบอร์ด อีเมล หรือเครือข่ายสังคม ที่มีเนื้อหาบิดเบือนความเป็นจริง และอาศัยความหวังดีของมนุษย์ในการเป็นผู้ทำให้การระบาดเกิดขึ้น ถ้ามนุษย์ไม่หวังดีก็จะส่งผลให้ไวรัสหลอกลวงไม่สามารถระบาดได้ หากมีผู้หวังดีจำนวนมาก ก็จะส่งผลให้เกิดการแพร่กระจายของไวรัสหลอกลวงมากเช่นกัน ตัวอย่างของไวรัสหลอกลวง คือ มีผู้ออกแบบข้อความที่ต้องใช้หลักจิตวิทยา ทำให้ข่าวสารนั้นน่าเชื่อถือเป็นไวรัสหลอกลวง แล้วส่งต่อให้เพื่อนโดยมีข้อความให้เพื่อนที่หวังดีช่วยกันส่งต่อ เช่น "ขณะนี้ฮอตเมล์จะเรียกเก็บค่าใช้บริการ ถ้าไม่อยากเสียค่าบริการ ให้ส่งข้อความนี้ไปให้บุคคลอื่นจำนวน 50 คน" หรือ "ถ้านำขวดน้ำ PET ที่ใช้แล้วมาใส่น้ำอีกหลายครั้งจะทำให้สารพิษหลุดลอกจากขวด" หรือ "มีสารอันตราย SLS ในแชมพู เครื่องสำอาง และสบู่เหลวเป็นสารก่อมะเร็ง ต่างประเทศเลิกใช้แล้ว" หรือ "โปรดระหว่างแฟ้ม jdbgmgr.exe ให้ลบซะ ซึ่งโปรแกรมต่อต้านไวรัสยังไม่รู้ว่านี่คือไวรัส" ซึ่งทั้งหมดไม่เป็นความจริง แต่เป็นไวรัสหลอกลวง ที่ต้องการให้มีการเผยแพร่ต่อ ที่อาจก่อความเสียหายแก่ระบบคอมพิวเตอร์ หรือทำลายความน่าเชื่อถือต่อผลิตภัณฑ์ ไวรัสหลอกลวงไม่ได้ติดต่อกันผ่านระบบคอมพิวเตอร์ การติดไวรัสเหล่านี้อาศัยความหวังดีของคน และความไม่เข้าใจ ถ้ามี 2 อย่างนี้ก็เป็นการง่ายที่จะติดคน แล้วถูกแพร่กระจายทั้งผ่านเครือข่ายสังคม หรือจดหมายอิเล็กทรอนิกส์ได้ ปัจจุบันมนุษย์เราสนใจความเชื่อมากกว่าความจริง เมื่อได้รับข้อมูลข่าวสารเชิงลบก็มักจะเชื่อโดยไม่กลั่นกรอง แล้วพร้อมจะส่งต่อ เหมือนข่าวการเมืองที่เป็นข่าวเชิงลบของฝ่ายที่เราไม่ชอบก็จะส่งต่อหรือแบ่งปันโดยไม่ให้ความสำคัญกับความจริง แต่อาศัยความพึงพอใจเป็นสำคัญ |

ปัญหาด้านไอทีต่อเยาวชนไทยในปัจจุบัน [1]p.6 1. ปัญหาสื่อลามกผ่านอินเทอร์เน็ต - สื่อลามก เป็นอย่างนี้นี่เอง - sexual crime http://www.youtube.com/watch?v=E-9YwdjAI_E 2. ปัญหาติดเกมออนไลน์ - พ่อหนุ่ม เกาหลีใต้ ติดเกมออนไลน์ ฆ่าลูก 2 ขวบ http://www.youtube.com/watch?v=8S-40tar3AY 3. ปัญหาพฤติกรรมก้าวร้าว - ลูกโหด แม่เตือนเล่นเกมส์ แทงดับ http://www.youtube.com/watch?v=-tyqVGmq0Xo http://www.koratnana.com/index.php/topic,2301.0.html 4. ปัญหาการแชทเกินขนาดหรือทำสิ่งที่ไม่เหมาะสม - ติดเฟสบุ๊คจนโดนไล่ออกจากงาน http://www.youtube.com/watch?v=sEVuofg7Ang http://www.youtube.com/playlist?list=PLwe41fVLlK4DcTAYwC7I4jmTmLoDcI6Qq แนะนำโปรแกรม + http://www.icthousekeeper.in.th/download.php + http://www.zonealarm.com/security/en-us/zonealarm-pc-security-free-firewall.htm |

| หัวข้อ การจัดการแก้ไขปัญหาไวรัสคอมพิวเตอร์และกระแสไฟฟ้าขัดข้อง | |

|

9.00 – 10.30 น. - พรบ. ว่าด้วยการกระทําความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ. ๒๕๕๐ - ความรู้เบื้องต้นเกี่ยวกับการใช้งานคอมพิวเตอร์อย่างปลอดภัย 10.30 – 12.00 น. - ความรู้เบื้องต้นเกี่ยวกับไวรัสคอมพิวเตอร์ - การตรวจสอบ ป้องกัน และแก้ไขปัญหาไวรัสคอมพิวเตอร์เบื้องต้น - การใช้งานโปรแกรม Deepfreeze สำหรับแช่แข็งเครื่อง และ undeepfreeze # 13.00 – 14.30 น. - การติดตั้งโปรแกรม Bit Defender Antivirus (free) และทดลองติดไวรัส - การติดตั้งโปรแกรม Avira Antivirus (free) และทดลองติดไวรัส 14.30 – 16.00 น.# - การติดตั้งโปรแกรม AVG Antivirus (free) และทดลองติดไวรัส - การติดตั้งโปรแกรม AVast Antivirus (free) และทดลองติดไวรัส - ข้อควรปฏิบัติกรณีกระแสไฟฟ้าขัดข้อง + กำหนดการ |

|

เอกสารอ้างอิง

[1] ณัฐวุฒิ ปิยบุปผชาติ, "สารพัดเคล็ดลับป้องกันภัยออนไลน์", บริษัท ไอดีซี อินโฟ ดีสทริบิวเตอร์ เซ็นเตอร์ จำกัด, นนทบุรี, 2549. [2] ปิยวัฒน์ เกลี้ยงขำ, "ล้วงไต๋ไวรัส เล่ม 2 สร้างเครื่องมือกำจัดไวรัสด้วยตนเองง่ายนิดเดียว", สำนักพิมพ์ eXP Media, กรุงเทพฯ, 2552. | |

|

ยินดีรับ ผู้สนับสนุน เว็บไซต์ด้านการศึกษา

กลุ่มเว็บไซต์นี้ เริ่มพัฒนา พ.ศ.2542 โดยบุคลากรทางการศึกษาด้านคอมพิวเตอร์ โทร. 081-9927223 (ผมเป็นคนลำปางหนา) ปล. ขอไม่รับ work at home / อาหารเสริม |